Rendez-vous sur SantExpo 2024 – Paris

SantExpo à Paris : Venez échanger avec les experts Santé d’adista sur 3 jours dédiés à vos projets HDS, E-Santé, MSSanté, Sauvegarde, Cyber.

SantExpo à Paris : Venez échanger avec les experts Santé d’adista sur 3 jours dédiés à vos projets HDS, E-Santé, MSSanté, Sauvegarde, Cyber.

Maitriser les risques cyber

Faites évoluer la culture cybersécurité et améliorez la compréhension des enjeux au sein de votre organisation. Adoptez une nouvelle votre approche de la cybersécurité et renforcez votre première ligne de défense : vos collaborateurs.

adista définit et réalise un programme de sensibilisation dédié à votre organisation.

Nos experts en cybersécurité mettent en œuvre des activités variées et cadencées dans le temps, et proposent des actions ciblées en fonction des profils de risque des utilisateurs.

Micro-learning

Nous proposons un parcours de sensibilisation à la cybersécurité via une plateforme d’apprentissage en ligne. Apprenez à vous protéger contre le phishing, l’ingénierie sociale et découvrez les meilleures pratiques pour la gestion de vos mots de passe.

Visuels personnalisés

Nous concevons et fournissons des supports visuels, imprimables ou numériques, qui diffusent des messages de prévention sur les risques associés à l’utilisation des outils numériques.

Ateliers de prévention

Nous organisons des ateliers en petits groupes pour favoriser les échanges et les exercices pratiques. Ces sessions permettent d’acquérir des bonnes pratiques et des outils indispensables pour se protéger contre les risques cyber.

Campagnes de phishing

Nous élaborons et distribuons de faux emails de phishing adaptés à votre contexte professionnel, afin d’évaluer et de renforcer la vigilance des utilisateurs face aux menaces véhiculées par le courrier électronique.

Avoir la capacité de comprendre les risques, de les anticiper et de concevoir des solutions résilientes, afin de protéger son entreprise en cas d’incident majeur, requiert souvent de bénéficier de l’appui d’experts. adista se différencie par sa capacité à conseiller, former, et intervenir sur un périmètre très large intégrant votre connectivité, vos infrastructures, vos services, vos données.

Découvrez nos services pour sécuriser vos données et actifs informatiques clés

La sécurité des identités permet de réduire la surface d’attaque, de prévenir les usurpations d’identité, de contrôler les accès et de tracer les activités. Les identités sont la cible principale des cyberattaques

Les principaux mécanismes :

Protégez vos données et applications critiques

Découvrez nos solutions de cybersécurité

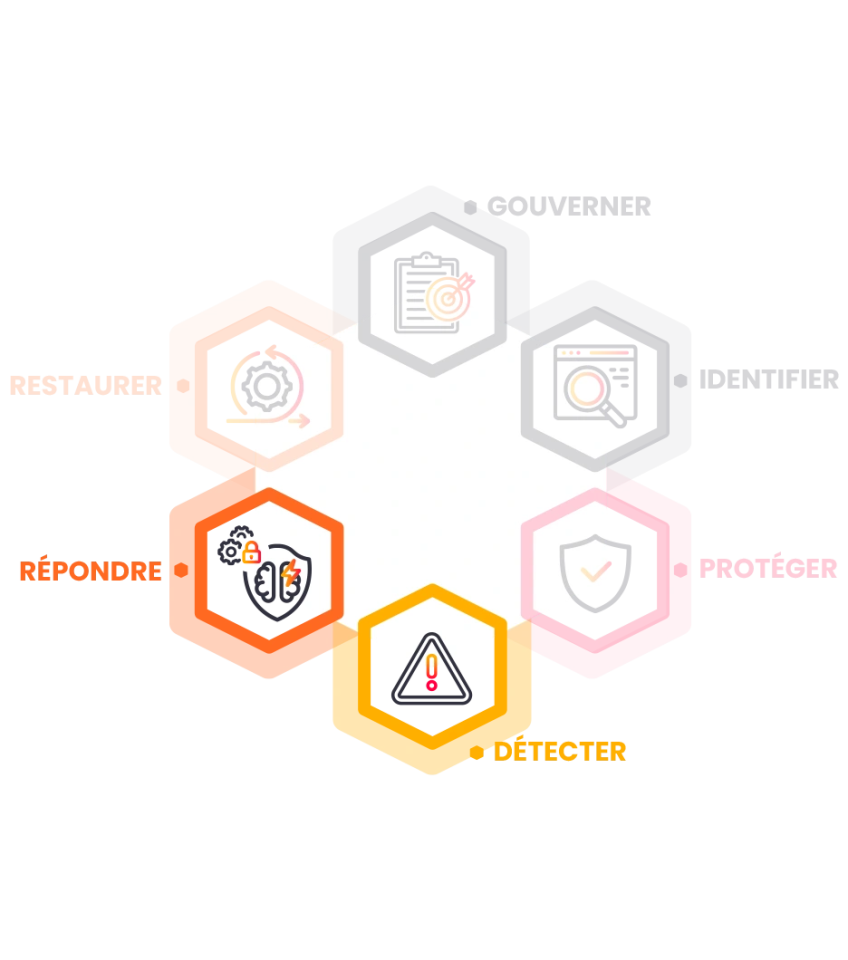

La démarche Zero Trust (ou modèle de sécurité « Zéro Confiance ») est une approche moderne de la cybersécurité.

Elle consiste à supprimer toute confiance implicite dans un système informatique, même à l’intérieur du réseau. Chaque utilisateur, appareil, application ou service doit s’authentifier, être autorisé et contrôlé dynamiquement, à chaque tentative d’accès à une ressource.

Le modèle Zero Trust s’est imposé comme la norme dans le monde de la cybersécurité.

Il repose sur 3 grands concepts appliqués à 6 piliers fondamentaux :

Dans le modèle Zero-Trust, tous les éléments fonctionnent ensemble pour fournir une sécurité de bout en bout.

Ces six éléments sont les piliers fondamentaux du modèle Zero Trust :

Protégez vos données et applications critiques

Découvrez nos solutions de cybersécurité

Il y aura un avant et un après ChatGPT. L’intelligence artificielle (IA) n’est plus un domaine réservé aux experts, aux géants du numérique ou aux start-up. Elle est désormais accessible à toutes les structures, qu’elles soient publiques ou privées, petites ou grandes. Elle offre des opportunités inédites de transformation, de croissance et de compétitivité. Disponible […]

Qu’est-ce que l’IA générative ? L’IA générative est une intelligence artificielle qui utilise des algorithmes pour créer du contenu, comme du texte, du son ou des images, à partir de données existantes ou aléatoires. L’IA générative peut, par exemple, être utilisée pour la création de contenu artistique, la génération de code, la synthèse vocale ou la traduction automatique. […]

Retrouvez adista sur Ready for IT à Monaco

Retrouvez adista sur IT & Cybersecurity à Cannes

Nos conseils pour sécuriser votre environnement de travail

Nos experts vous accompagnent à travers différents audits pour évaluer votre situation actuelle et vous aider à mettre en place les actions correctives nécessaires, garantissant ainsi une sécurité maximale.

Dans un environnement où les menaces numériques ne cessent d’évoluer, il est essentiel de connaître votre niveau de vulnérabilité. Notre expertise repose sur un centre de compétences dédié à la cybersécurité, protégeant les systèmes d’information de centaines d’organisations, qu’il s’agisse de collectivités, de PME ou de grandes entreprises.

Nous réalisons une analyse exhaustive de votre environnement numérique à travers une série d’audits de cybersécurité pour repérer avec précision les domaines nécessitant des améliorations. Grâce à cette évaluation approfondie, nous mettons en lumière les axes d’amélioration stratégiques et vous fournissons des recommandations claires et adaptées à votre situation. Que ce soit pour des mesures préventives ou des actions de remédiation, nous vous accompagnons dans la mise en œuvre des solutions nécessaires pour protéger efficacement vos données et vos infrastructures.

Nous nous sommes inspirés de la démarche Zero Trust pour l’appliquer aux PME & ETI. Notre audit global Zero Trust évalue le niveau de sécurité de votre SI sur les 6 piliers suivants :

L’objectif de l’audit global Zero Trust est de vous fournir une vision claire et pertinente de l’état du niveau de sécurité de votre SI, de définir vos objectifs de niveau de sécurité à atteindre face aux risques identifiés ainsi que les moyens de contrôle de la validité du niveau de sécurité atteint.

A l’issue de la restitution de l’audit vous disposerez d’une feuille de route Cyber détaillée, organisée selon les priorités des actifs à risque à sécuriser avec un plan d’action de remédiation proposé à court et moyen terme incluant des charges estimées et des outils adaptés.

Nous analysons et identifions les vulnérabilités externes de votre système d’information et vous fournissons des recommandations ainsi qu’un plan d’actions pour y remédier.

Notre objectif est de renforcer la sécurité de votre infrastructure en anticipant les menaces potentielles et en mettant en place des mesures de protection efficaces.

Nous proposons des audits organisationnels ou GRC (Gouvernance, gestion des Risques et Conformité) pour proposer un plan d’accompagnement personnalisé de mise en place d’une politique et des processus solides de sécurité de votre système d’information (PSSI) au sein de votre organisation.

Cela consiste principalement :

Nous proposons également des prestations de RSSI à temps partagé si vous souhaitez nous confier la mise en place de votre PSSI ou une mise en conformité.

En complément d’un audit global zero trust et d’un audit organisationnel, nous proposons des audits techniques pour contrôler la sécurité de vos actifs techniques (site Web, AD, pare-feu, applications, etc.) et vous fournir nos recommandations pour corriger les vulnérabilités observées.

Les différents types d’audits techniques que nous proposons sont :

Notre prestation de RSSI vous assure le pilotage de votre démarche de cybersécurité sur un périmètre organisationnel et/ou géographique au sein de votre organisation. Le RSSI à temps partagé définit ou décline, selon la taille de votre organisation, votre PSSI (politique de sécurité des systèmes d’information) : prévention, protection, détection, résilience, remédiation et veille à son application.

Il assure un rôle de conseil, d’assistance, d’information, de formation et d’alerte, en particulier auprès des directeurs métiers et/ou de la direction de son périmètre. Il s’assure la mise en place des solutions et des processus opérationnels pour garantir la protection des données et le niveau de sécurité de votre système d’information

adista : la complémentarité du réseau, du cloud et de la cybersécurité

Notre approche de la cybersécurité s’appuie sur notre expertise unique de la connectivité, de la collaboration et de l’hébergement des infrastructures, des applications et des données. Nos services et solutions de conseil, de protection, de détection, d’analyse des menaces et de sécurité managée créent les conditions indispensables à votre sérénité.

Avec notre accompagnement personnalisé, bénéficiez de solutions éprouvées pour sécuriser votre activité et renforcer la confiance de vos partenaires et clients. Investissez dès aujourd’hui dans la sécurité de demain.

Découvrez nos solutions complémentaires pour protéger votre SI et donc l’activité de votre entreprise.

SOC : vigilance, détection avancée et réponse immédiate

Anticiper les menaces d’aujourd’hui et de demain. Une protection 24/7 qui s’adapte en continu

Selon le baromètre OpinionWay 2025, 47% des entreprises françaises ont subi au moins une cyberattaque significative. 42% ont été victimes de vol de données, soit une augmentation de 11 points.

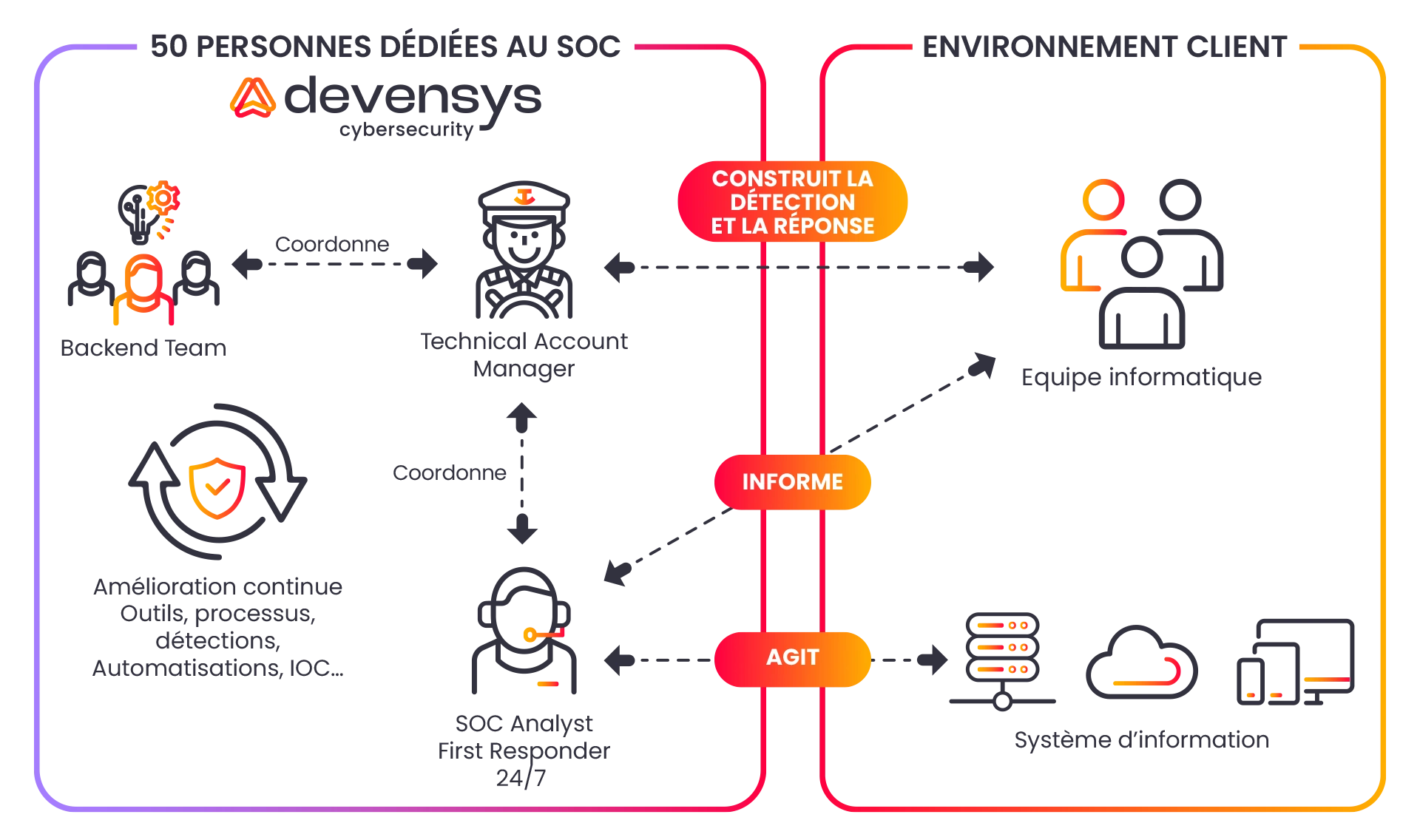

adista met à votre disposition son Centre d’Opérations de Sécurité (SOC) opéré par Devensys cybersecurity, son pôle d’expertise cybersécurité. Le SOC adista est une solution souveraine, réactive et modulaire qui permet de détecter, analyser et contenir les menaces 24/7. Il garantit la souveraineté, la réversibilité et un accompagnement humain de proximité.

Votre cybersécurité est renforcée, avec des garanties de SLAs, sans avoir à vous préoccuper de la complexité technique et tout en conservant la maîtrise de vos données.

Découvrez notre SOC, la solution ultime pour la sécurité de votre réseau et de votre système d’information (SI). Un dispositif complet, multi compétences.

Un Centre d’Opérations de Sécurité (SOC) est bien plus qu’un simple service de surveillance. C’est une tour de contrôle qui veille en permanence sur les événements de sécurité de votre réseau et de votre système d’information. Grâce à une collecte des logs sur votre infrastructure et SI mais aussi à une corrélation avancée des données collectées, notre SOC identifie et extrait des alertes de sécurité pertinentes, assurant ainsi une protection proactive contre les menaces.

SOC opéré en France à 100%, managé en 24/7 par des experts de la surveillance et de la remédiation en temps réel.

Nos spécialistes assurent une surveillance continue garantissant une protection optimale contre les menaces.

Souveraineté opérationnelle

Engagements contractuels (SLA / GTI / GTR)

Accompagnement et proximité client

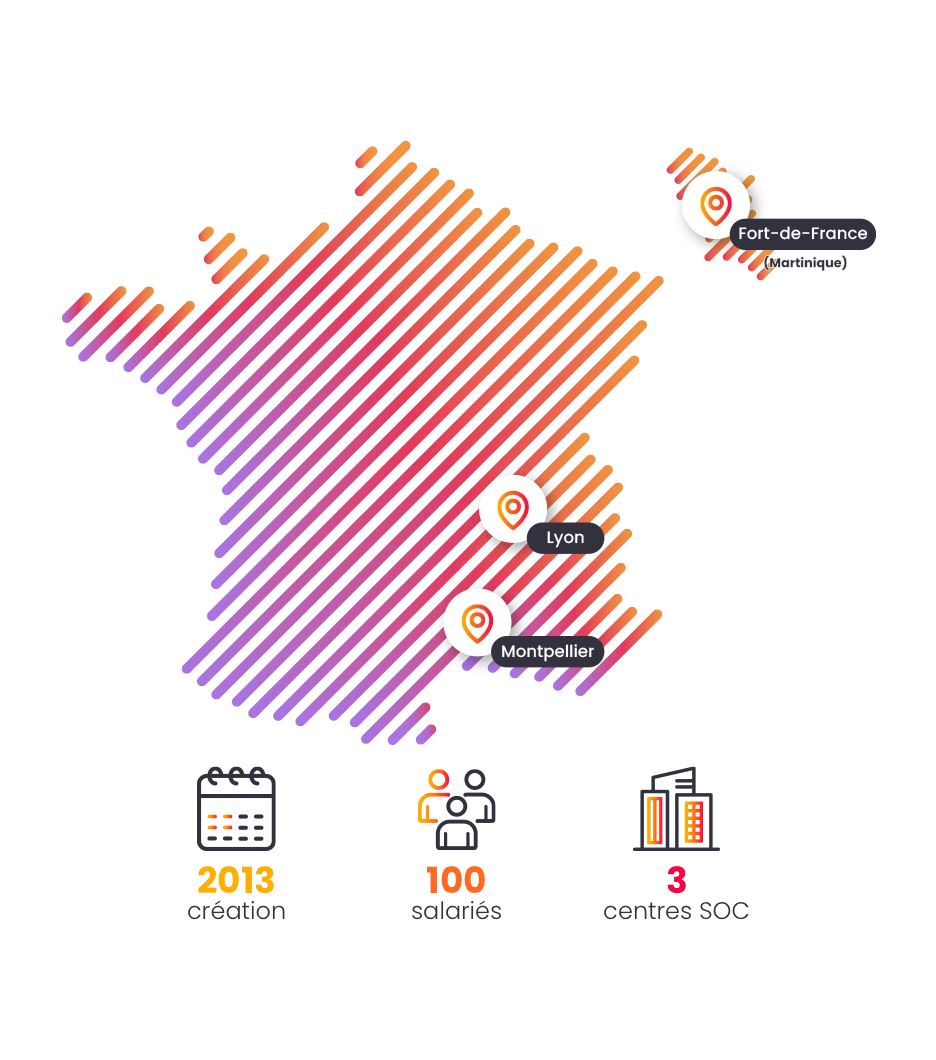

Réversibilité technique

Pure-player dédié à la cybersécurité, devensys a acquis une reconnaissance forte du marché français. Ses solutions et ses services de cybersécurité sont adaptés pour des organisations publiques et privées de tous les secteurs et de toutes les tailles.

– Une équipe d’experts certifiés basée en France

– Zéro sous-traitance

– 15% du chiffre d’affaires dédiés à la R&D

– 30% de l’activité dédiée au secteur public

– Prestataire terrain ANSSI

Le SOC (Security Operations Center) est le centre de la sécurité qui réunit les personnes, les processus et les technologies dans un contexte de sécurité informatique.

– Services de détection d’incidents

– Services d’intervention en cas d’incident

– Services de récupération en cas d’incident

– Analyse forensique

– Exécution du plan de reprise

Le renforcement des obligations en matière de suivi des incidents et de prévention impose une mise en conformité. Les équipes opérant dans le SOC devront y répondre en s’appuyant sur un SIEM.

Besoin de sécuriser vos données et applications critiques ?

Ne laissez pas les cyberattaques compromettre votre activité. Parlez à nos experts pour découvrir comment nous pouvons renforcer la sécurité de votre système d’information.

Le SIEM (Security Information and Event Management) est une technologie spécifique qui permet d’analyser les menaces. C’est un outil d’analyse de logs, dont la capacité est limitée aux informations fournies dans les logs. De ce fait, il ne sera pas en mesure de détecter un incident sur une machine dont aucune information n’est collectée. Cependant, il permet tout de même de détecter l’exploitation ou les tentatives d’exploitation de vulnérabilités, et ce, de manière continue.

Le SOAR (Security Orchestration Automation & Response) est une technologie intégrée au sein des SOC qui permet d’automatiser, orchestrer et centraliser les réponses aux incidents de cybersécurité. Il s’agit d’une plateforme qui connecte différents outils de sécurité (SIEM, CTI, EDR, etc.) pour : automatiser les tâches répétitives, orchestrer les workflows de réponse et réduire les délais de détection et de réponse.

Le SIEM remonte un certain nombre d’alertes de manière continue et c’est au SOC de traiter les informations. Plus la configuration du SIEM est pertinente, plus il sera facile pour le SOC de prioriser la correction et l’analyse des alertes. C’est pourquoi le SIEM est un outil au service du SOC, mais il doit être couplé avec d’autres solutions de détections de vulnérabilités et de surveillance. Grâce à l’automatisation, le SOAR permet de réduire drastiquement le temps de réaction face à une menace, tout en diminuant la charge de travail des analystes SOC.

Cybersécurité

Découvrez les réponses aux questions les plus fréquentes sur le thème de la cybersécurité : conseils pratiques, solutions de protection et stratégies pour sécuriser vos données et applications critiques.

Découvrez les différentes façons de protéger votre Système d’Information.

Nos conseils pour vous aider à sécuriser votre environnement de travail.

Faites évoluer la culture cybersécurité et améliorez la compréhension des enjeux.

Accompagnement dans la définition et l’exécution d’une stratégie cybersécurité efficace.

Détecter les menaces actuelles et futures, et s’adapter en continu.

Découvrez les différentes façons de protéger votre Système d’Information.

Nos conseils pour vous aider à sécuriser votre environnement de travail.

Faites évoluer la culture cybersécurité et améliorez la compréhension des enjeux.

Accompagnement dans la définition et l’exécution d’une stratégie cybersécurité efficace.

Détecter les menaces actuelles et futures, et s’adapter en continu.

Editeurs et plateformes technologiques

Tirez profit des accélérateurs technologiques, pour vous adapter rapidement aux changements de votre environnement

La transformation numérique est motivée par la nécessité pour les entreprises de repenser leur modèle pour devenir véritablement customer et data centric.

Ceci est particulièrement vrai pour les éditeurs de logiciels qui s’appuient sur le cloud, les plateformes PaaS et la transformation SaaS, comme vecteurs de croissance.

Véritable levier de compétitivité, d’ouverture de marché et d’agilité, le cloud et le SaaS sont des outils indispensables pour les éditeurs de logiciels qui souhaitent réinventer leur modèle économique, se démarquer de la concurrence et optimiser leurs coûts et processus.

Grâce aux outils du Cloud et notamment à la conteneurisation, les éditeurs de logiciels bénéficient d’une solution permettant de relever les défis liés à la portabilité, à la gestion des dépendances, au déploiement, à la mise à jour, à l’évolutivité et à la collaboration tout en améliorant l’efficacité des développements et ainsi proposer des applications plus fiables, plus adaptées et plus flexibles à leurs utilisateurs.

Ces 3 leviers technologiques accélèrent l’innovation, améliorent l’efficacité opérationnelle et vous aident à conserver un avantage concurrentiel.

Améliorer l’efficacité opérationnelle

Exploiter l’infrastructure et les plateformes cloud pour optimiser les coûts opérationnels et renforcer l’innovation.

Accélérer le Time to

Market

Construire de nouvelles applications basées sur Kubernetes, pour accélérer la mise sur le marché de nouveaux services et améliorer la conformité.

S’affranchir de la dette technologique

Transformer les applications héritées à l’aide de méthodes de développement d’applications modernes, associées à des pratiques DevOps.

Améliorer l’expérience clients et collaborateurs

Améliorer l’expérience utilisateur pour accroître l’engagement des clients et des collaborateurs.

En collaborant avec adista sur des sujets comme le cloud, le PaaS, la cybersécurité ou la data, nos clients éditeurs bénéficient de nos expertises techniques et fonctionnelles pour accroitre leur compétitivité.

Grâce à notre ancrage territorial unique et à nos offres de cloud souverain, nous avons la capacité de vous accompagner dans la mise en place de solutions agiles, performantes, hautement disponibles, sans compromis sur la sécurité et vos enjeux de conformité.

Au-delà des enjeux technologiques, nous savons également vous accompagner dans la mise en place d’un modèle économique adapté à la facturation à l’usage, ainsi que sur le marketing de vos offres.

Nos experts gèrent le calcul, le réseau et le stockage sous-jacents. Vos équipes peuvent se concentrer sur le développement logiciel. Maîtrisez vos coûts d'investissement, grâce à des solutions cloud offrant une disponibilité du réseau de 100 %.

Vous pouvez choisir d’être hébergé dans l’un ou plusieurs de nos 16 centres de données en France, et/ou sur le cloud Azure. Notre métier historique d’opérateur nous permet de vous proposer un réseau managé haute performance en termes de vitesse et de fiabilité.

Nous vous aidons à construire votre solution avec le support d'experts en sécurité du cloud pour protéger vos données et vos services, afin de répondre à vos contraintes spécifiques en termes de conformité ISO27001, HDS (Hébergement de Données de Santé)…

Nos options d’hébergement et d’infogérance sont multiples : de l’hébergement simple dans nos data centers au cloud public, vous pouvez commencer petit, tester, puis déployer en production et passer à l’échelle.

Migration vers le SaaS et protection des données de santé (conformité HDS)

La protection des données de santé impose de nombreuses contraintes réglementaires, dont la certification HDS (Hébergement des Données de Santé).

Les éditeurs de logiciel qui déploient des solutions dans le cloud doivent disposer d’une certification HDS de bout en bout.

Pour y parvenir, les éditeurs peuvent s’adresser à des partenaires bénéficiant de la certification Hébergeur Infrastructures et infogéreur HDS. Ainsi, le logiciel de l’éditeur répond aux exigences du RGPD, de la Loi Informatique et Liberté, des référentiels HDS et du Code de la Santé Publique.

Hébergeur de Données de Santé, adista intégre les enjeux et les risques de la certification HDS.

Nos clients éditeurs Santé disposent ainsi d’un cloud souverain pour garantir à leurs clients et utilisateurs que leurs données les plus sensibles sont sécurisées et hébergées dans un cadre conforme.

Passage aux microservices et à Kubernetes

adista aide ses clients SaaS et ISV à tirer parti de la conteneurisation et de l’automatisation, afin de maximiser leur retour sur investissement dans le cloud, au travers de KUMBA, solution de conteneurisation basée sur une distribution Kubernetes certifiée CNCF (Cloud Native Computing Foundation).

KUMBA est une plateforme PaaS DevOps managée qui s’appuie sur nos infrastructures de datacenters répartis sur le territoire français.

KUMBA est également certifié Hébergement de Données de Santé (HDS), sur les 6 niveaux, et vous permet de stocker des données de santé.

KUMBA peut également être hébergé dans le cloud Azure.